Ça fait bien longtemps que je n'ai pas posté ici. Il faut croire que ce n'est plus vraiment ma priorité, mon boulot

et ma vie personnelle proposant déjà plein de priorités. Néanmoins, j'ai plein de projets d'articles dans mes

tiroirs (virtuels) et je vais commencer par un sujet que je viens d'appliquer : la gestion des password.

Ça fait bien longtemps que je n'ai pas posté ici. Il faut croire que ce n'est plus vraiment ma priorité, mon boulot

et ma vie personnelle proposant déjà plein de priorités. Néanmoins, j'ai plein de projets d'articles dans mes

tiroirs (virtuels) et je vais commencer par un sujet que je viens d'appliquer : la gestion des password.

Je ne vais pas faire dans cet article la liste de tous les outils qui se souviennent pour vous de vos passwords ; je n'aime pas ça, ça donne une impression de sécurité, mais si le logiciel à une faille ou si le password maître est divulgué tout le système s'écroule et vous n'avez plus aucune sécurité. De plus, il apporte son lot de complexité à partir du moment où l'on souhaite avoir une synchronisation entre différentes machines avec une sauvegarde en ligne...

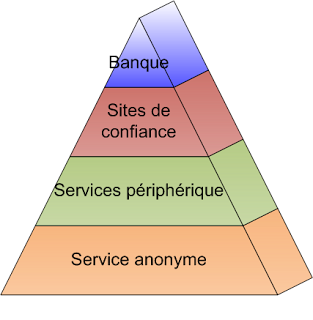

Organisation hiérarchique des passwords

La réflexion que je vais partager ici porte sur mon organisation hiérarchique des passwords. Les théories extrémistes voudraient que l'on utilise un password par service, avec une complexité importante dans la génération du password (du style 4Hx-v8[A$) et sans réutilisation. Ceux qui me connaissent savent que je ne pourrais jamais appliquer cette théorie à cause de ma mémoire de poisson rouge. La parade que j'ai trouvée est de segmenter les services par niveau de sécurité des données présentes. Chaque niveau utilise ainsi un même login/password. Je distingue ainsi quatre niveaux

1 Les services bancaires

Il s'agit ici de mon compte bancaire en ligne. Il est le seul à avoir un login et un password unique qui n'est réutilisé sur aucun service.En cas de compromission : risque de vol sur mon compte en banque limité par la sécurité renforcée de ma banque (authentification forte mise en place par ma banque).

2 Les services centraux de confiance

J'inclue dans ces services mon compte Google ainsi que mon compte dans l'Active Directory de l'entreprise. Les deux sont des services de confiance. Ces comptes peuvent théoriquement compromettre les comptes des niveaux inférieurs. En effet, de trop nombreux services envoient un récapitulatif d'inscription avec login/password. J'ai aussi des password enregistré dans mon navigateur, ce qui est une possible faille.En cas de compromission : inquiétante, mais peu probable. Elle >mettrait en danger tous les comptes de niveau 2 et 3. Elle nécessiterait une modification urgente de nombreux passwords.

3 Les services périphériques

La majorité des services en ligne rentrent dans cette catégorie, j'ai suffisamment confiance en eux pour leur communiquer une identité réutilisée partout sur Internet. Ils sont suffisamment connus pour ne pas pratiquer de vols d'identité. Par contre, je n'ai pas suffisamment confiance dans leur politique de sécurité. Ils sont vulnérables à un vol massif de leur base de données utilisateurs (comme cela s'est déjà vu sur de nombreux sites).En cas de compromission : modification de mon login/password sur tous les services de ce niveau pour éviter un possible vol d'identité.

4 Les services anonymes

J'inclue dans cette catégorie tous les sites douteux ou je préfère rester anonymes (torrents, direct download, compte temporaires pour télécharger une application...). J'utilise généralement une adresse mail jetable (cf. yopmail.com) et un nom d'utilisateur différent. Aucun élément de cette identité n'est identique à mon identité réelle (nom, prénom, date de naissance...).En cas de compromission : aucune perte de sécurité sur les niveaux supérieurs

Création des passwords

La modification d'un password sur de nombreux service n'étant pas aisée. Je réserve la modification régulière de mon password aux services de niveau 1 et 2. Les deux services de niveaux 2 sont basés sur des annuaires centraux. Ainsi la modification de mon password dans ces deux interfaces me permet d'accéder à de nombreux services (de mon entreprise et de google) avec un mot de passe changé régulièrement. Pour générer un nouveau password, il existe plusieurs possibilités :- L'incrémentation : votre password de base est toto, vos mots de passe suivants sont toto1, toto2... -> Très mauvaise sécurité ;

- La modification : vous déformez le password initial : toto -> titi -> tata... -> sécurité moyenne ;

- La génération aléatoire : vous utilisez un générateur de password aléatoire sur internet et l'apprenez par-coeur -> Bonne sécurité ;

- Mnémotechnique : Prenez une phrase que vous aimez, garder la secrète et construisez votre password en ne conservant que la première lettre/syllabe. Ainsi "Je suis beau et fort" devient jsbef ou Jesube&fo -> Bonne sécurité.

Les questions secrètes

Cette étape de l'inscription à un service est souvent la faille majeure du système. Pour ceux qui ne connaissent pas, l'utilisateur doit choisir une question est donner sa réponse (par exemple "votre couleur préférée" et "bleu"). Si l'utilisateur oublie son password, le site lui posera la question qu'il aura configurée et comparera sa réponse à la réponse enregistrée. Si les réponses concordent, un mail lui est envoyé avec un nouveau password.Cette technologie est la cible de social engineering qui permet grâce à l'étude de l'environnement social de l'utilisateur de répondre correctement à la question enregistrée (généralement relative à la vie privée de l'utilisateur). Combinée à une compromission du compte de messagerie de l'utilisateur, il permet généralement de faire de gros dégâts.

Pour limiter les risques, il faut faire attention à ne pas utiliser de question secrète ou a utiliser une question secrète peu sensible au social engineering. Évitez donc toute donnée qui pourrait être publique ou connue d'autres personnes (date de naissance de vos parents, votre institutrice de maternel...)

Dans la mesure du possible utilisez votre propre question secrète la plus ambiguë possible et la moins sensible à une recherche google.